卡巴斯基发现针对Cursor用户的恶意软件包导致50万美元加密货币被盗

作者: CBISMB

责任编辑: 张金祥

来源: ISMB

时间: 2025-07-15 14:54

关键字: 卡巴斯基,Cursor,加密货币

浏览: 15313

点赞: 22

收藏: 7

卡巴斯基全球研究与分析团队 (GReAT) 的专家们发现了一些开源软件包,这些软件包会下载 Quasar 后门程序和一个旨在窃取加密货币的窃密程序。这些恶意软件包适用于Cursor开发环境,而Cursor则是一款基于Visual Studio Code的人工智能辅助编程工具。

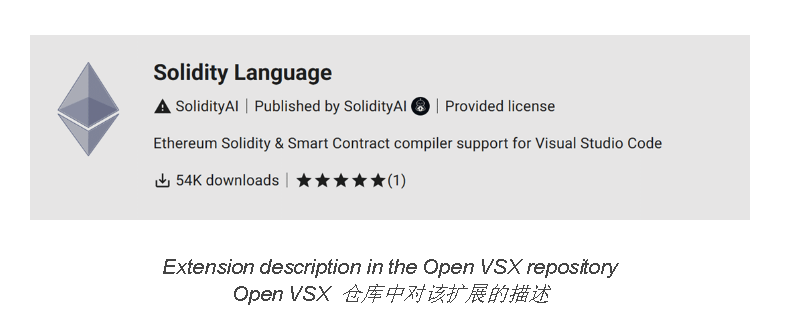

这些恶意的开源软件包是以扩展程序形式托管在 Open VSX 仓库中的,声称提供对 Solidity 编程语言的支持。但实际上,它们会在用户设备上下载并执行恶意代码。

在一次事件响应中,一位来自俄罗斯的区块链开发者在安装了其中一个伪造的扩展程序后向卡巴斯基求助,经调查,这些恶意扩展让攻击者成功窃取了价值约500,000美元的加密资产。

这些恶意软件包背后的威胁行为者通过人为操纵,使恶意软件包的排名高于合法软件包,从而欺骗开发者。攻击者通过刷量手段将恶意软件包的下载次数虚增至54,000次,实现其排名靠前的目的。

受害者安装该扩展后,并未获得任何实际功能。相反,其计算机被暗中安装了ScreenConnect远程控制软件,使得攻击者能够完全操控受感染设备。利用此访问权限,他们部署了开源Quasar后门程序以及一个收集来自浏览器、电子邮件客户端和加密货币钱包数据的窃密程序。利用这些工具,威胁行为者能够获取开发者的钱包助记词,随后窃取账户中的加密货币。

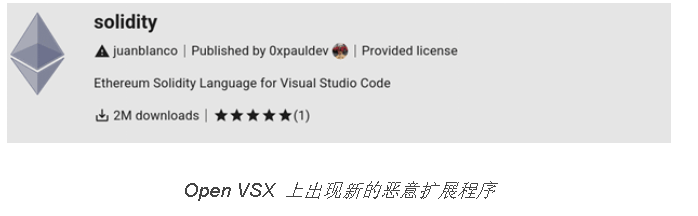

开发者下载的这些恶意扩展被发现并从仓库中清除之后,威胁行为者重新对其进行了发布,并将其安装次数人为地刷到更高的数字——200万次,而合法软件包的安装次数仅为61,000。在卡巴斯基的要求下,该扩展程序已从平台上删除。

“仅凭肉眼发现受感染的开源软件包正变得越来越困难。威胁行为者正采用越来越巧妙的手段来欺骗潜在受害者,甚至包括那些对网络安全风险有深刻理解的开发人员——尤其是从事区块链开发领域的工作者。我们预计攻击者将继续以开发人员为目标,建议即使是经验丰富的IT专业人员也应部署专门的安全解决方案,以保护敏感数据并防止经济损失,”卡巴斯基全球研究于分析团队安全研究员Georgy Kucherin评论说。

此次攻击的幕后黑手不仅发布了恶意的 Solidity 扩展,还发布了一个名为 solsafe的NPM 包,它也会下载ScreenConnect。更早之前,攻击者还发布了另外三个恶意 Visual Studio Code 扩展——分别为solaibot、among-eth 和 blankebesxstnion——目前这些恶意扩展均已从仓库下架。

更多详情,请参阅Securelist.com上的相关报告。

为了确保安全,卡巴斯基建议:

· 使用一款解决方案来监控使用的开源组件,以便检测可能隐藏其中的威胁。

· 如果怀疑企业基础设施已遭攻击者入侵,我们建议使用卡巴斯基入侵评估服务来识别过去发生的以及正在进行的攻击。

· 验证软件包维护者:检查软件包背后的维护者或组织的可信度。查看版本历史是否持续更新、文档是否完善以及是否有活跃的问题追踪系统。

· 关注新兴威胁:订阅与开源生态系统相关的安全公告和咨询。您越早了解威胁,就能越快地做出响应。